SICHERHEITSGRUNDLAGEN IM SMALL BUSINESS

Die Anforderungen für den Grundschutz im IT-Bereich stellen kleine Unternehmen mitunter vor große Herausforderungen, müssen aber dennoch beachtet werden. Unternehmen tragen eine hohe Verantwortung für die Sicherheit gespeicherter Geschäfts-, Kunden- oder Patientendaten und schon deshalb sollte IT-Sicherheit höchste Priorität haben.

© Silkov – stock.adobe.com

Bitte beachten Sie, dass die folgenden Sicherheitstipps nur einen empfohlenen Basisschutz für kleine Unternehmen ermöglichen sollen.

Aufgrund gesetzlicher Bestimmungen bei der Verarbeitung sensibler Daten können Anforderungen für die Sicherheit von Daten in einigen Branchen erheblich umfangreicher ausfallen!

1.

Verschlüsselung

von Datenträgern

Damit Daten von Dritten bei Hardware-Diebstahl (z.B. Einbruch) nicht in fremde Hände gelangen, sollten grundsätzlich alle Datenträger (auch USB-Sticks und externe Festplatten) verschlüsselt werden. Wir empfehlen den Einsatz von Windows 11 Pro, womit die Nutzung des Verschlüsselungstools Bitlocker möglich ist. Sollten Sie Daten extern in der Cloud sichern, empfehlen wir ebenfalls dringend, diese Daten zu verschlüsseln.

2.

Backups, Backups, Backups!

Sichern Sie alle wichtigen Daten regelmäßig auf externen Datenträgern oder verschlüsselt bei Ihrem Provider im Netz (Cloud-Speicher), damit diese durch Schadsoftware oder Hardwaredefekte nicht für immer verloren gehen!

Daten, die mit höchster Priorität gesichert werden sollten:

- Auftrags- und Kundendaten

- Bild- und Videomaterial

- E-Mail Archive (inkl. Adressbücher)

- Daten Ihrer Website (ggf. auch Datenbanken)

- Netzwerk-Konfiguration und Server-Backups

- Lizenzunterlagen für Software

- Zugangsdaten Websites, internes Netzwerk

- Dokumentenvorlagen für den alltäglichen Geschäftsbetrieb

- Datenbanken von branchenspezifischer Software

- Backup der Router-Konfiguration (z.B. fritz!Box)

Bei besonders wichtigen Dokumenten empfehlen wir, diese zusätzlich verschlüsselt auf einer externen Festplatte zu sichern und das Backup im Bankschließfach oder außerhalb Ihres Gebäudes zu lagern. So bleiben Ihnen die wichtigsten Daten selbst bei Einbruchdiebstahl, Feuer- oder Wasserschäden erhalten.

Denken Sie bitte auch an einen eventuellen Krankheitsfall und legen Sie rechtzeitig fest, wer Zugriff auf wichtige Daten und Backups haben muss.

3.

Klare Passwort-Richtlinie

Bei geschäftlicher IT-Nutzung ist es unabdingbar, eine ganz klare Passwortrichtlinie für alle beteiligten Personen zu erstellen. Es versteht sich von selbst, dass einfach zu erratende Passwörter im geschäftlichen Bereich Tabu sind.

Eine Passwortrichtlinie bedeutet etwas Arbeit und Disziplin, kann Ihr Unternehmen aber vor viel Schaden bewahren!

Damit einher geht die regelmäßige Änderung aller Passwörter (E-Mail, Benutzerpasswörter, Cloud, Zugriff auf Datenbanken, Kundendaten etc.)

Was kann eine solche Passwortrichtlinie beinhalten?

- Maximale Gültigkeit von Passwörtern (höchstens 90 Tage)

- Mindestanforderung für sichere Passwörter einhalten

- Keine Weitergabe von persönlichen Passwörtern an Dritte

- Sichtschutz bei Passworteingabe im Beisein Dritter

Beispiele von besonders sicherheitskritischen Passwörtern, die ohne Ausnahme regelmäßig geändert werden sollten:

- Passwörter für Administrator-Konten, Zugangsdaten für Server etc.

- Passwörter für Gateways und Router

- Zugangsdaten für Banken und Payment-Systeme

- Zugangsdaten für Websites (auch Datenbanken und ftp!)

- Passwörter für E-Mail Konten

- Zugangsdaten für Cloud-Speicher (OneDrive, Dropbox, GoogleDrive etc.)

Selbstverständlich sollten grundsätzlich auch alle Passwörter für weitere Benutzerkonten, über die Bestellungen oder finanzielle Transaktionen ausgeführt werden können, als besonders sicherheitskritisch betrachtet werden!

Warum ist das wirklich so wichtig?

Auf die bekannten Gefahren wie Identitätsdiebstahl und Kontenmissbrauch gehen wir in diesem Artikel nicht weiter ein, weil diese im Geschäftsbereich bekannt sein dürften. Die meisten Unternehmen schützen ihre Zugangsdaten intern bereits recht gut, aber eine Gefahr droht noch von ganz anderer Seite.

Wie die Erfahrungen der Vergangenheit gezeigt haben, werden Passwörter heute nicht mehr „nur“ in den Unternehmen direkt gestohlen. Kriminelle versuchen in großem Umfang, in die Netzwerke großer Serviceprovider einzudringen, um dort massenweise Zugangsdaten zu stehlen und haben leider auch gelegentliche Erfolge damit. Im Umkehrschluss erfahren Sie -wenn überhaupt- zu spät davon, dass ihre Passwörter bereits in fremde Hände gelangt sind.

Passwörter gut sichern

Erstellen Sie am besten eine veränderbare Tabelle mit allen Anbietern und Konten, für die Passwörter genutzt werden. Notieren Sie Passwörter selbst nach Möglichkeit nur gekürzt, besser noch getrennt von dieser Übersicht und speichern Sie Passwörter nicht auf dem Server oder anderen Rechnern.

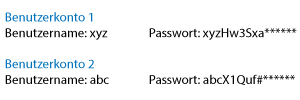

Beispiel für eine einfache Passwort-Tabelle

Die Sterne stehen auf der Liste für eine Zahlen- oder Zeichenfolge, die nur der Inhaber des Benutzerkontos kennt und natürlich auch regelmäßig verändert.

Verwenden Sie für verschiedene Benutzerkonten auch verschiedene, besonders sichere Passwörter und Erinnerungsfragen, also nicht die Namen von Menschen oder Haustieren bzw. keine Wörter, die man leicht mit Ihrer Person in Verbindung bringen kann.

Viele Dienste setzen automatisch eine erforderliche Passwortänderung (z.B. Microsoft 365 Business). Trotzdem empfehlen wir, feste (turnusmäßige) Termine im Kalender zu notieren, um Passwörter regelmäßig und konsequent zu ändern.

4.

Benutzer- und Administrator-Rechte klar regeln

Entsprechend der Unternehmenskultur geht es in einigen Unternehmen ziemlich locker zu. Teilweise sogar so locker, dass ausnahmslos alle Mitarbeiter mit Administrator-Rechten arbeiten und genau damit kann der Weg zum absoluten Kontrollverlust beginnen.

Auch wenn sich einige Mitarbeiter „gut mit Computern auskennen“, sprechen wir hier ganz klar von Sicherheit in Unternehmen und bei einem Schaden oder Datenverlust dürfte klar sein, wer dafür haftet.

Grundsätzlich empfehlen wir, auch in kleinen Unternehmen einen verantwortlichen Administrator zu benennen, der Software-Installationen oder Freigaben gemäß einer internen Richtlinie oder in Absprache mit der Geschäftsleitung explizit bestätigen muss und regelmäßig in Puncto Sicherheit geschult wird.

Unter Sicherheitsaspekten ist davon abzuraten, alle Benutzer an Arbeitsplätzen mit Administratorrechten auszustatten, denn bei versehentlicher Installation von Schadsoftware kann sich diese unter Umständen im gesamten Netzwerk verbreiten!

Die Kenntnisse, die Benutzer mit Administratorrechten haben müssen, sind heutzutage einfach zu umfangreich und keinesfalls mit Computerkenntnissen aus dem Privatbereich zu vergleichen.

In der Praxis arbeiten wir oft mit internen Administratoren und der Geschäftsleitung zusammen und coachen direkt am Arbeitsplatz. Bei Bedarf beraten wir Sie gern.

5.

Private Smartphones und Tablets im Unternehmen

In vielen Firmen ist es völlig normal, dass Mitarbeiter mit ihren Smartphones oder Tablets das WLAN nutzen dürfen. So weit so gut, aber werden diese Geräte dabei auch tatsächlich vom unternehmenseigenen Netzwerk in z.B. einem Gastnetzwerk abgekoppelt?

Wenn nicht, besteht hier sehr dringender Handlungsbedarf, denn jedes ungeschützte oder mit Schadsoftware infizierte Gerät kann erhebliche Schaden im Unternehmensnetzwerk anrichten. Es ist kein Geheimnis, dass Hacker häufig über infizierte Mobilgeräte Zugriff auf Unternehmensnetzwerke bekommen können.

6.

Sicherheits-Software und Firewall

Eine umfangreiche Security Software gehört für jeden Server, Client und auch für jedes Smartphone, Tablet und Notebook zum elementaren Basisschutz und selbstverständlich sollte hier nicht am falschen Ende gespart werden.

Empfehlenswert sind sogenannte Multi Device Sicherheitslösungen, mit der Sie verschiedene Endgeräte (z.B. PC, Mac, Smartphone, Tablet) zusammenfassend lizenzieren können.

Bestandskunden können Lizenzen für Sicherheitslösungen der G Data Software AG auch direkt telefonisch bei uns bestellen oder verlängern lassen.

Selbstverständlich gehört auch eine Hardware-Firewall in Netzwerken zum Standard. Die meisten handelsüblichen Router (wie z.B. FRITZ!Box) haben bereits eine einfache Firewall integriert, die -entsprechend konfiguriert- zumindest einen Basisschutz bietet. Je nach Art und Umfang des Unternehmes sollte hier aber auf Lösungen zurückgegriffen werden, mit denen ein deutlich umfangreicherer Schutz möglich ist.

7.

Software aktuell halten

Besonders wichtig ist es, Betriebssysteme und ergänzende Software auf allen Geräten aktuell zu halten. Veraltete Software ist häufig für Sicherheitslücken auf dem System verantwortlich.

Für Unternehmen empfehlen wir grundsätzlich turnusmäßige Wartungsläufe, bei denen u.a. verwendete Software geprüft und ggf. aktualisiert wird.

Während der Wartungsläufe werden meist auch Passwörter aktualisiert und alle Wartungsprozesse in der IT-Dokumentation erfasst, damit sich bei Abwesenheit oder Krankheit des IT-Beauftragten auch Vertreter zurechtfinden.

8.

E-Mails mit schädlichem Anhang

Obwohl der Verbreitungsweg schon in den 90er Jahren bekannt wurde, sind virenverseuchte Dateianhänge in E-Mail Nachrichten immer noch eine häufig genutzte Möglichkeit, um in Unternehmensnetzwerke einzudringen.

Perfide ist auch die Masche, als Bewerbung getarnte E-Mails mit infizierten Anhängen an Unternehmen zu senden, wobei der angebliche Lebenslauf oder die Bewerbungsunterlagen in der Anlage dann Schadsoftware enthalten.

Verlassen Sie sich beim Empfang von E-Mails bitte nicht auf die Sicherheits-Software, denn keine Sicherheits-Software kann einhundertprozentigen Schutz bieten!

9.

Pishing

Ein beliebter Trick ist es auch, Zugangsdaten via E-Mail zu erschleichen (Pishing). Dabei werden Sie „im Namen“ der Bank, eines Mobilfunkanbieters oder anderer Geschäftspartner angeschrieben und gebeten, sensible Zugangsdaten wie beispielsweise PIN und Passwort zu vervollständigen.

In der E-Mail befindet sich dann häufig ein Link, der auf eine gefälschte Webseite führt, die der Original-Webseite täuschend ähnlich sieht. Hier werden Sie dann aufgefordert, Daten, Passwörter oder Transaktionsnummern einzugeben. Die eingegebenen Daten landen dann bei Kriminellen, die damit Zugriff auf Ihre Konten erlangen können.

Keine Bank und kein Anbieter wird Sie via E-Mail auffordern, Ihr Passwort zu nennen. Auch wird Sie kein Anbieter anrufen und am Telefon nach dem Passwort fragen. Sensibilisieren Sie auch Mitarbeiter, damit E-Mails von unbekannten Absendern nicht einfach sorglos geöffnet werden. Selbst wenn E-Mails keine Anhänge enthalten, können diese bei lesbaren HTML-Code virenverseucht sein.

Besondere Vorsicht ist geboten, wenn E-Mails eintreffen, die einen Button oder Link enthalten, der Sie angeblich zum Login folgender bekannter Seiten führt:

- Microsoft (Office, OneDrive etc.)

- Bekannte Banken

- Bekannte Zahlungsdienstleister

- Bekannte Versandhäuser

- Bekannte Mobilfunkanbieter

Klicken Sie im Zweifelsfall nicht auf den Link in der E-Mail. Sie können die Websites auch direkt über den Browser (Firefox, Edge etc.) aufrufen.

10.

Datenträger vor der Verwendung scannen

Beim einlesen von fremden USB-Sticks, Speicherkarten oder CDs sollten die Daten immer vom Virenscanner geprüft werden. Externe Datenträger waren schon vor Jahrzehnten für die Verbreitung von Viren bekannt und leider ist diese Gefahr immer noch existent. Für den Umgang mit USB-Sticks empfehlen wir, klare Vorgaben festzulegen.

11.

Supportbetrug am Telefon erkennen

Nach wie vor kontaktieren Betrüger auch telefonisch Unternehmen unter verschiedenen Vorwänden, um Zugang zu IT-Systemen zu erhalten. Ausführliche Informationen zu dieser Problematik finden Sie direkt im Artikel:

12.

IT-Dokumentation

Bei nachlässig geführter IT wird es auch in kleinen Unternehmen nicht lange dauern, bis nur noch einer durchsteigt: Im Regelfall ist es jemand aus der Geschäftsleitung oder der IT-Beauftragte. Aber was ist, wenn jemand wegen Urlaub oder Krankheit ausfällt oder nicht erreichbar ist? Mit einer vernünftigen IT-Dokumentation kann eine Vertretung zu jeder Zeit nahtlos weiterarbeiten!

Die IT-Dokumentation sollte einen festen Platz im Aktenschrank haben und mindestens folgende Punkte erfassen

- IP-Adressen aller Geräte im Netzwerk

- Benutzerkonten (Server, E-Mail, NAS, Cloud, Internetzugang etc.)

- Aufbau des Netzwerks

- Liste mit Ansprechpartnern (IT, Provider, Software-Support etc.)

- Besonderheiten im Netzwerk

- Besonderheiten verwendeter Software

- Protokolle aller Wartungsläufe

- Datensicherungsplan (wo ist welches Backup)

13.

Regelmäßige Information

Onlinekriminalität und Datendiebstahl sind eine reale und akute Gefahr! Deshalb ist es für Unternehmen besonders wichtig, das gesamte Team regelmäßig zu sensibilisieren.

Gut informierte Unternehmen haben schon einen erheblichen Vorsprung gegenüber denen, wo das Thema Sicherheit leider noch fahrlässig behandelt wird.

Für Bestandskunden bieten wir viele weitere Sicherheitsmaßnahmen und ein Coaching direkt am Arbeitsplatz. Bitte sprechen Sie uns bei Bedarf an.